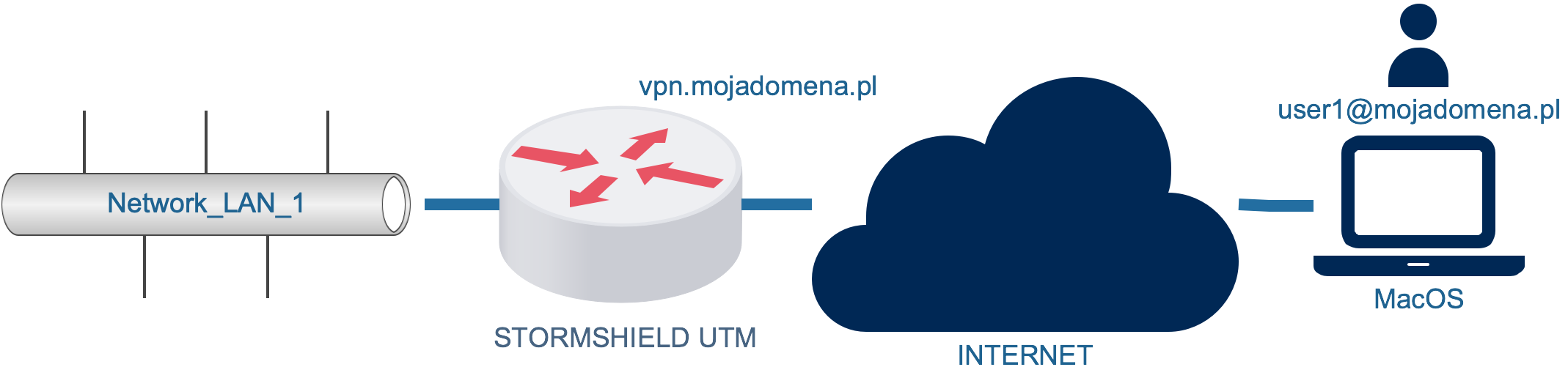

Klient macOS IPSEC IKEv2 - PKI (certyfikaty)

Od kilku lat system operacyjny komputerów Apple (MACOS) posiada wbudowanego klienta VPN IPSEC. W artykule przedstawię w jaki sposób skonfigurować Stormshield UTM oraz komputer z systemem MacOS aby można było nawiązać połączenie VPN.

Założenia:

- urządzenie Stormshield UTM posiada dostęp do bazy użytkowników (LDAP wewnętrzny lub urządzenie jest zintegrowane z zewnętrzna bazą użytkowników np. Active Directory),

- powołany jest użytkownik (użytkownicy) którzy mają zdefiniowany adres email (adres email jest używany jako powiązanie konta użytkownika z identyfikatorem certyfikatu) oraz posiada nadane prawo nawiązywania połączeń zdalnych IPSEC VPN które nadajemy w [ Użytkownicy/Polityki dostępu/Szczegółowy dostęp ],

- ustanowiony jest urząd certyfikacji CA - urząd certyfikacji będzie źródłem certyfikatu serwera (dla serwera IPSEC VPN) oraz certyfikatów dla użytkowników,

- użytkownicy którzy mają dokonywać połączeń IPSEC VPN mają wystawione (wygenerowane) certyfikaty. Certyfikaty należy następnie pobrać w formacie P12 i dostarczyć użytkownikom. W kontenerze P12 zawarte są: klucz prywatny użytkownika, klucz publiczny użytkownika oraz klucz publiczny wystawcy certyfikatu (czyli CA).

Serwer IPSEC

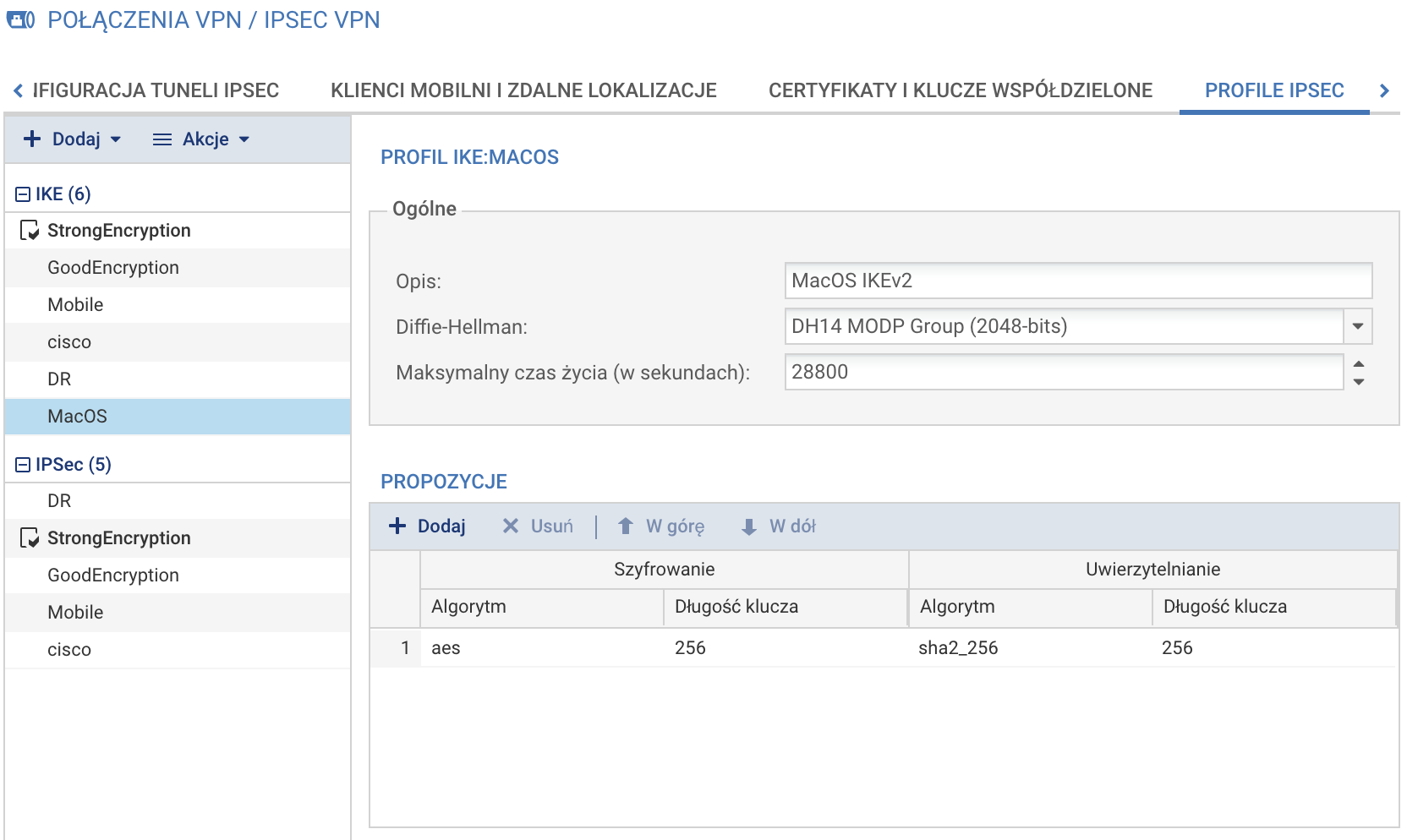

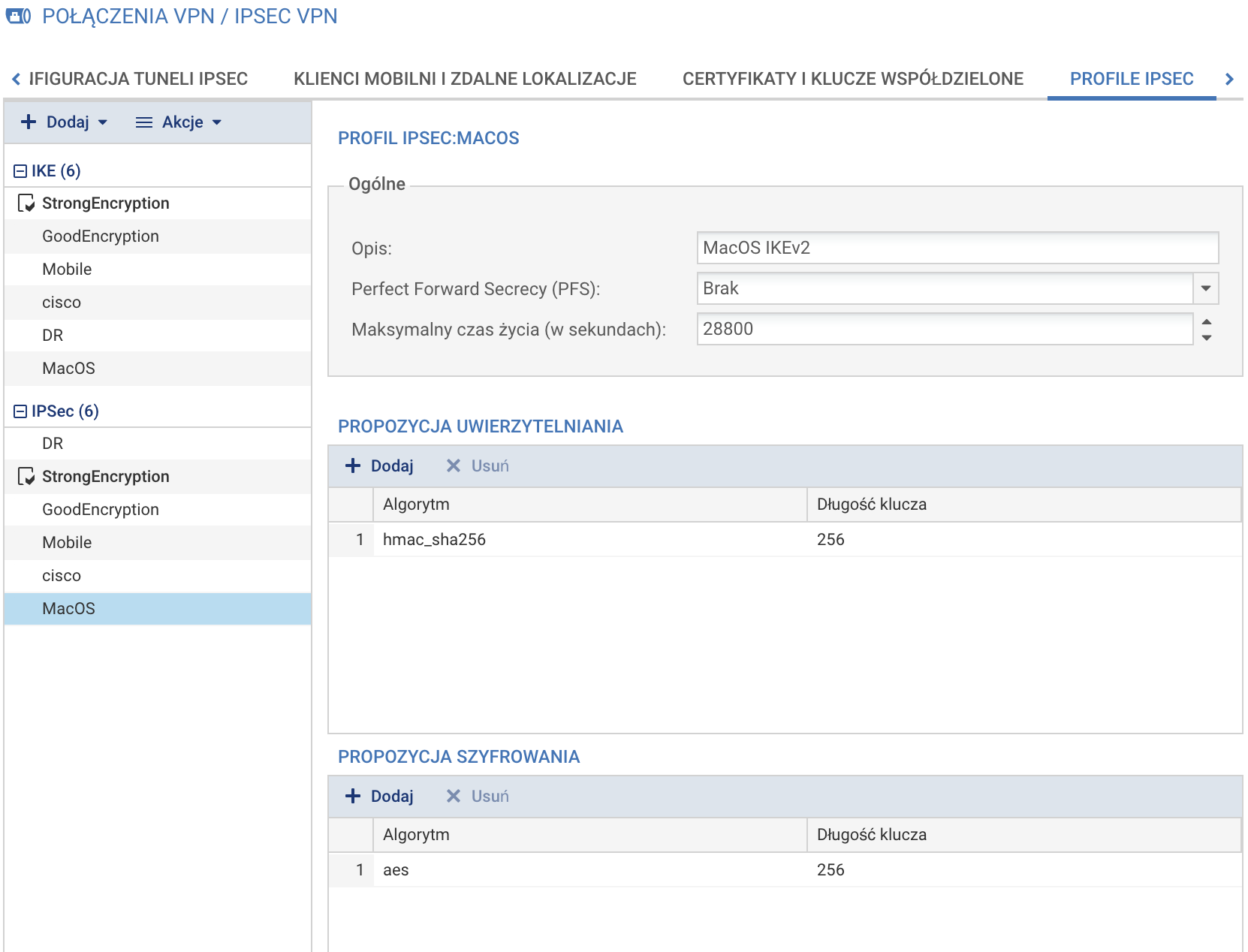

Konfiguracja profili IPSEC

Dla fazy 1

Dla fazy 2

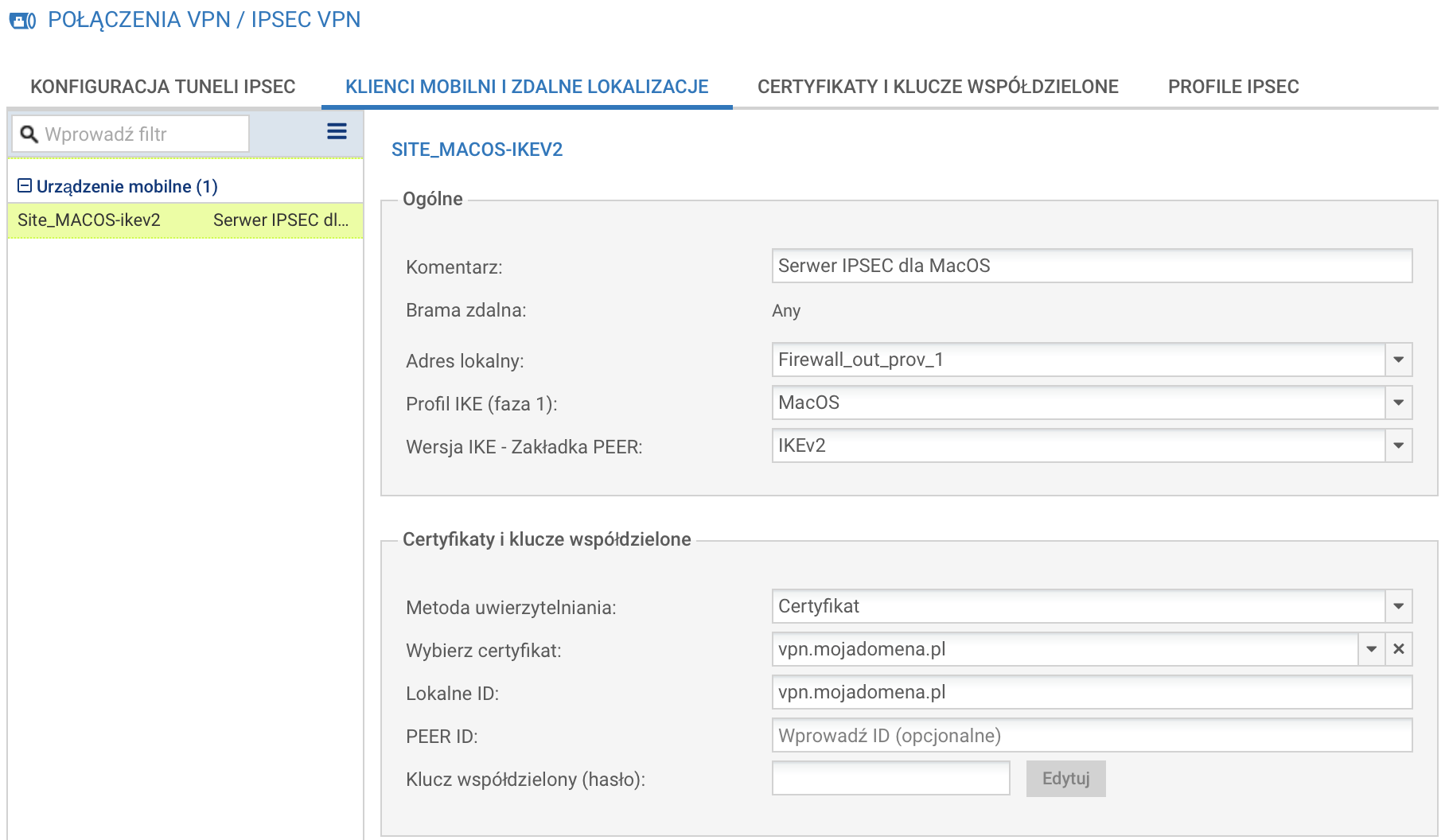

Zdalna lokalizacja

Tworzymy zdalną lokalizację dla użytkowników mobilnych:

Gdzie jako Adres lokalny wskazujemy obiekt który reprezentuje adres IP interfejsu na którym spodziewamy się komunikacji z klientem (serwer IPSEC VPN będzie "słuchał" na tym interfejsie).

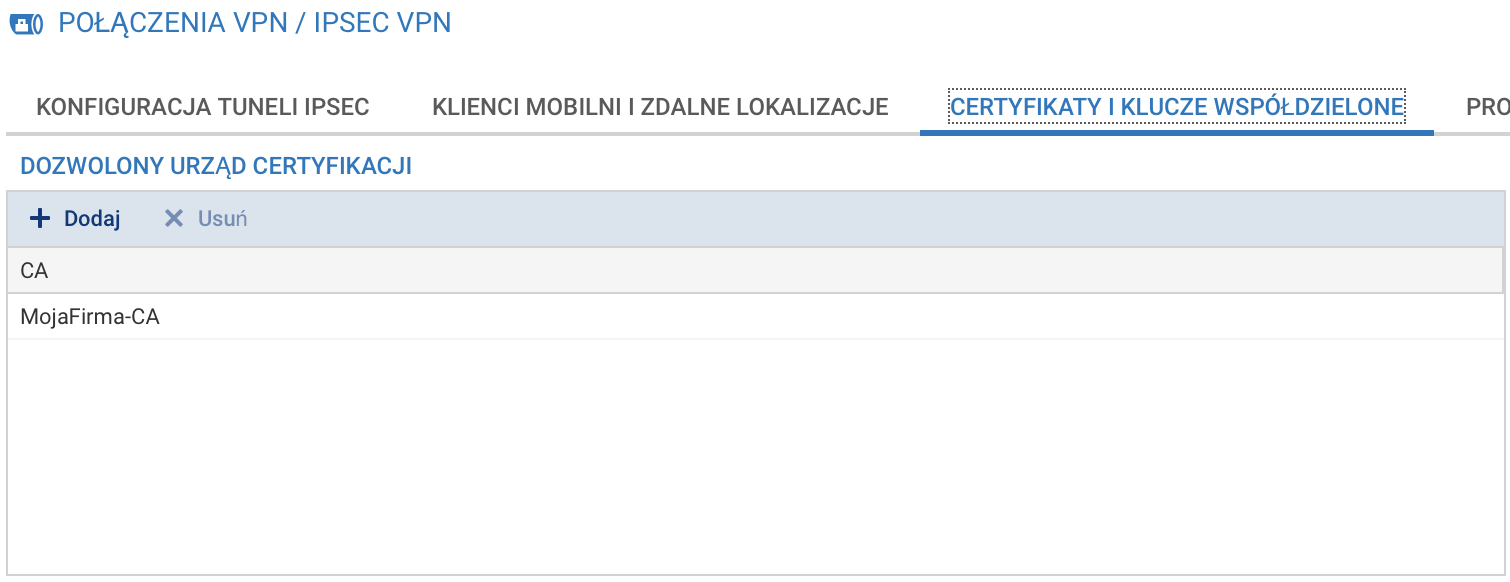

Definiowanie powiązanego z serwerem IPSEC urzędu certyfikacji (CA)

Należy wskazać urząd certyfikacji który jest właściwy dla konfigurowanego serwera IPSEC VPN, tj. w oparciu o które CA serwer IPSEC VPN ma potwierdzać autentykację użytkowników.

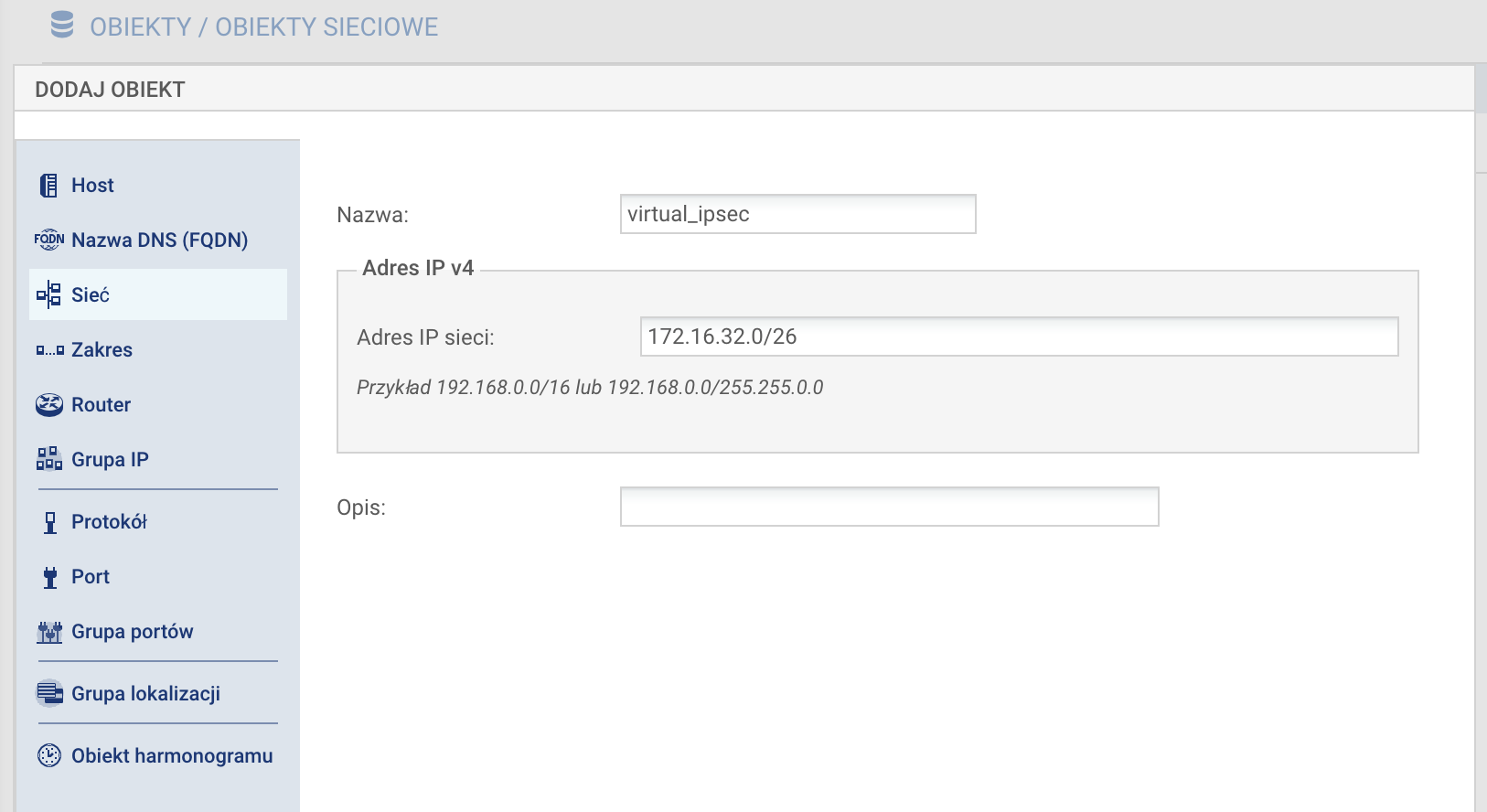

Definicja podsieci dla funkcjonalności Config

Klienci mobilni podczas nawiązywania połączenia IPSEC VPN otrzymają adres IP z podsieci zdefiniowanej w tym punkcie.

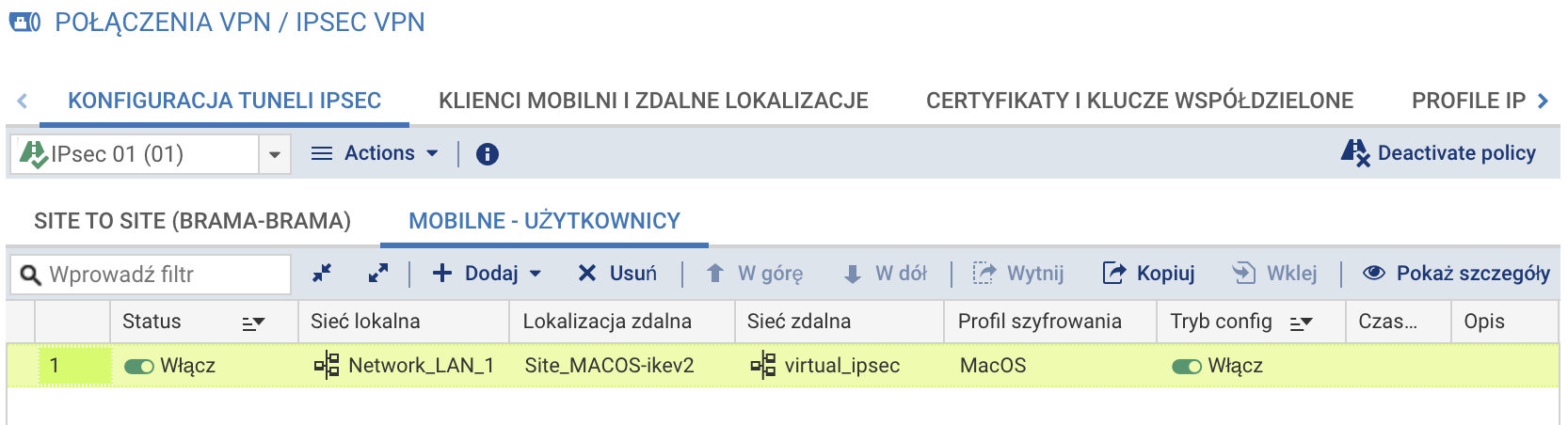

Konfiguracja tunelu dla połączeń mobilnych

Na koniec włączany tunel oraz aktywujemy klikając klawisz Zastosuj.

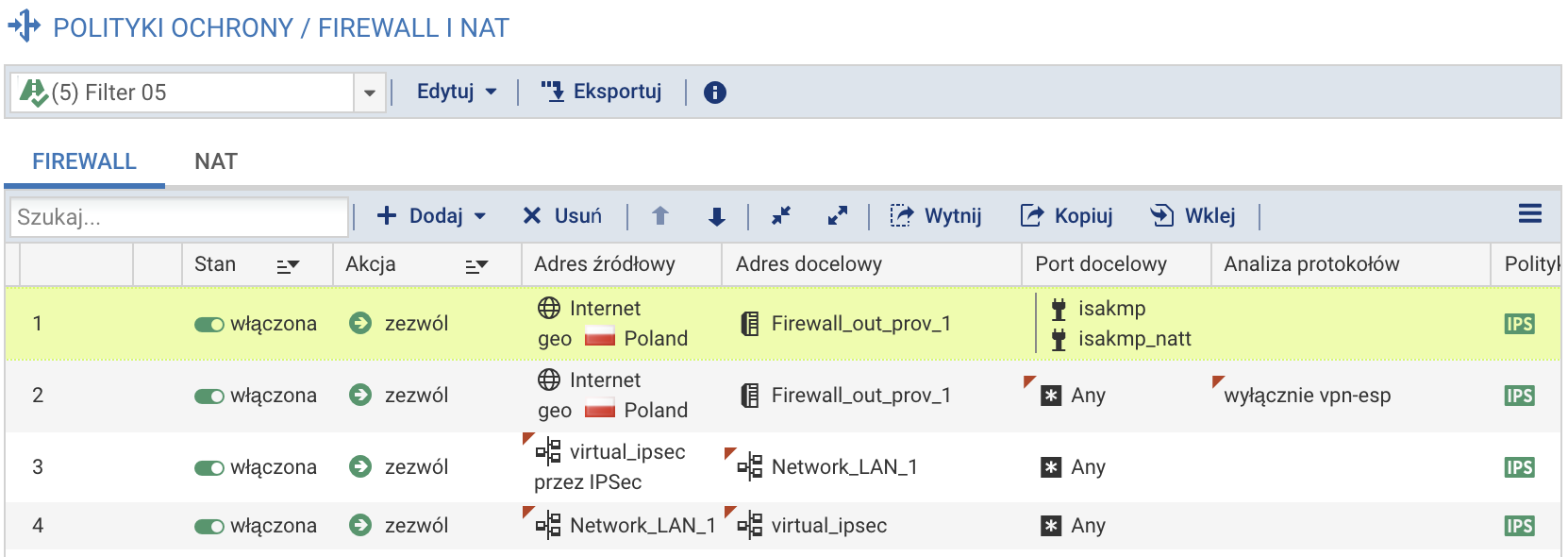

Firewall

Połączenia IPSEC VPN MOBILE wymagają ustanowienia reguł zapory. W zależności od potrzeb jest wiele sposobów na ustawienie reguł zapory dla IPSEC VPN, w poniższym przykładzie podaję podstawowe reguły:

Klient IPSEC VPN IKEv2 (Apple MacOS)

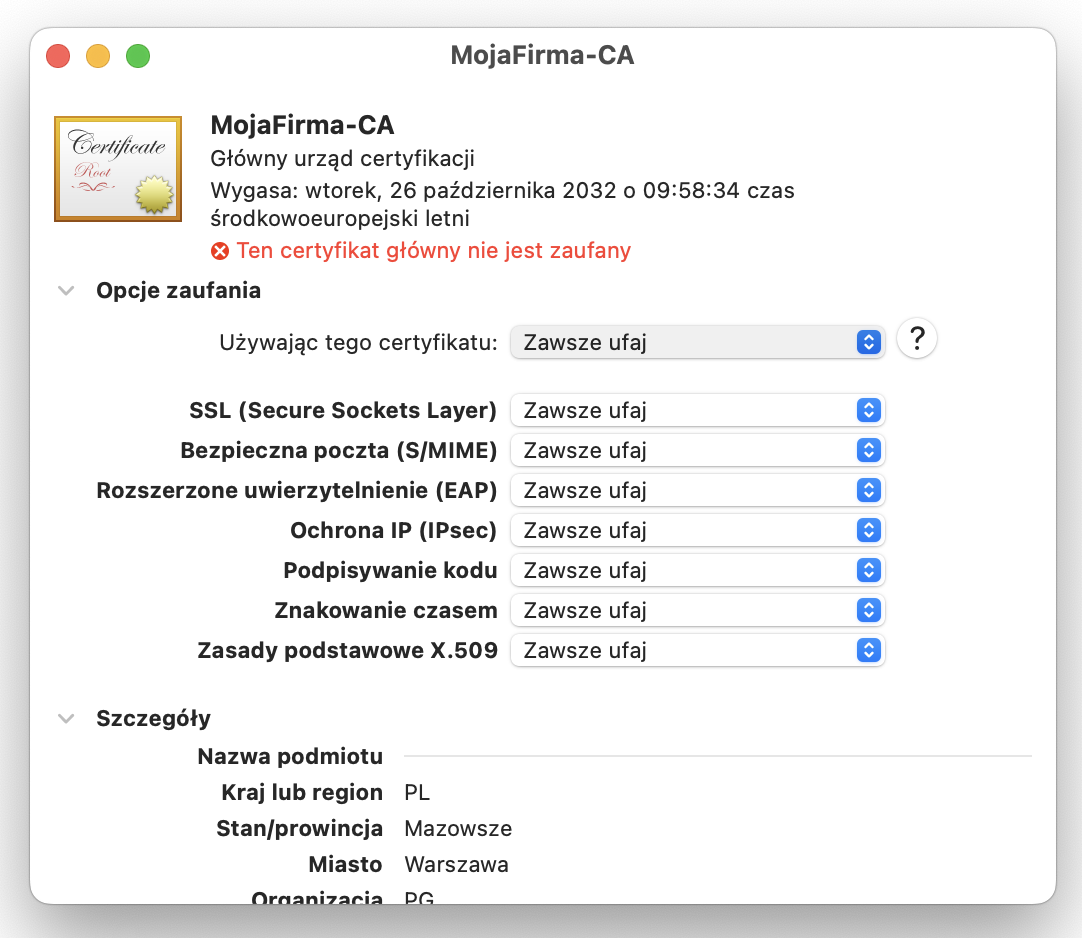

Do systemu MacOS należy zaimportować certyfikat użytkownika. Należy również ustanowić relację zaufania dla wydawcy certyfikatu użytkownika:

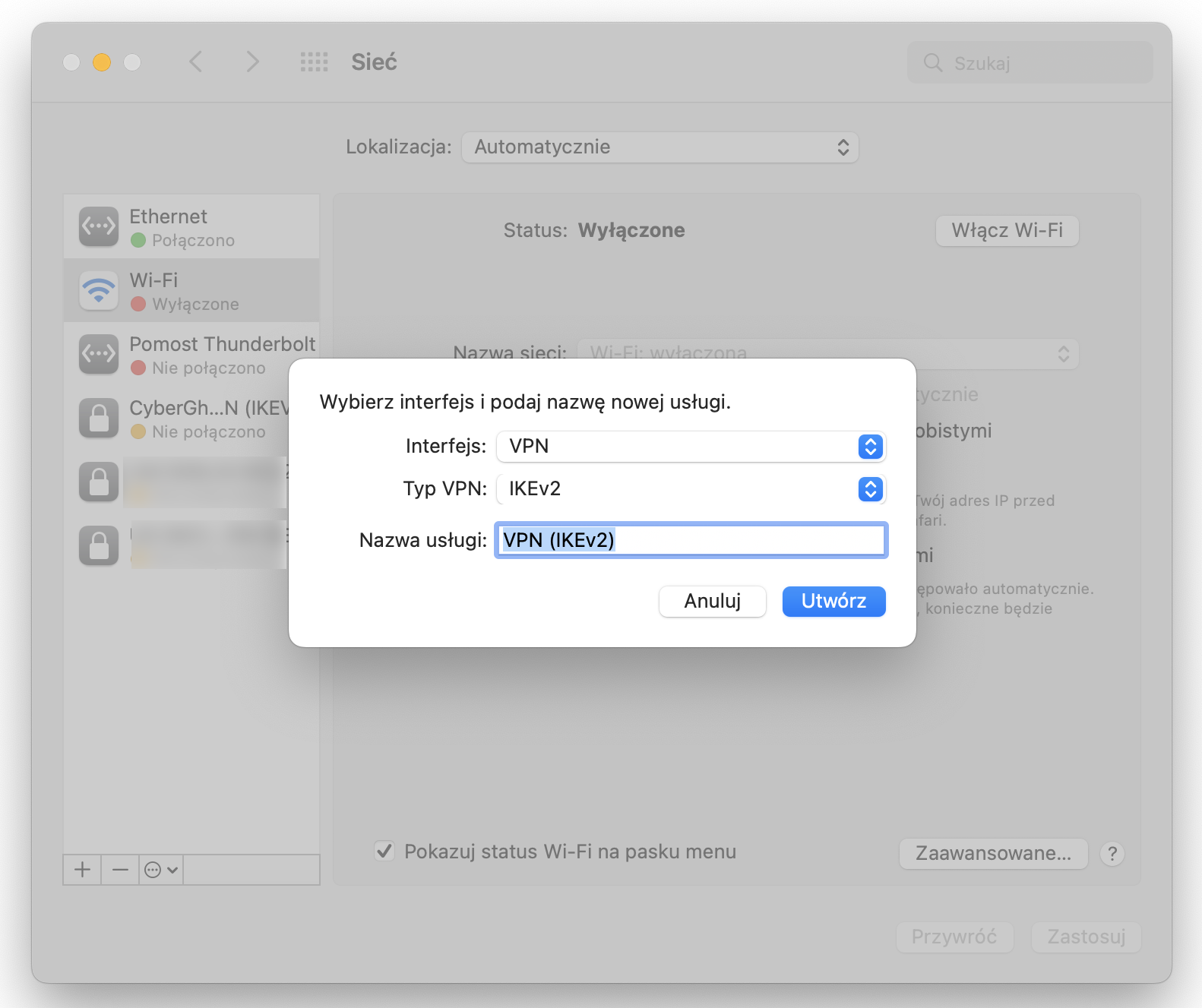

W Preferencjach systemowych wybieramy Sieć a następnie za pomocą znaku + dodajemy definicję nowego połączenia:

Klikamy Utwórz.

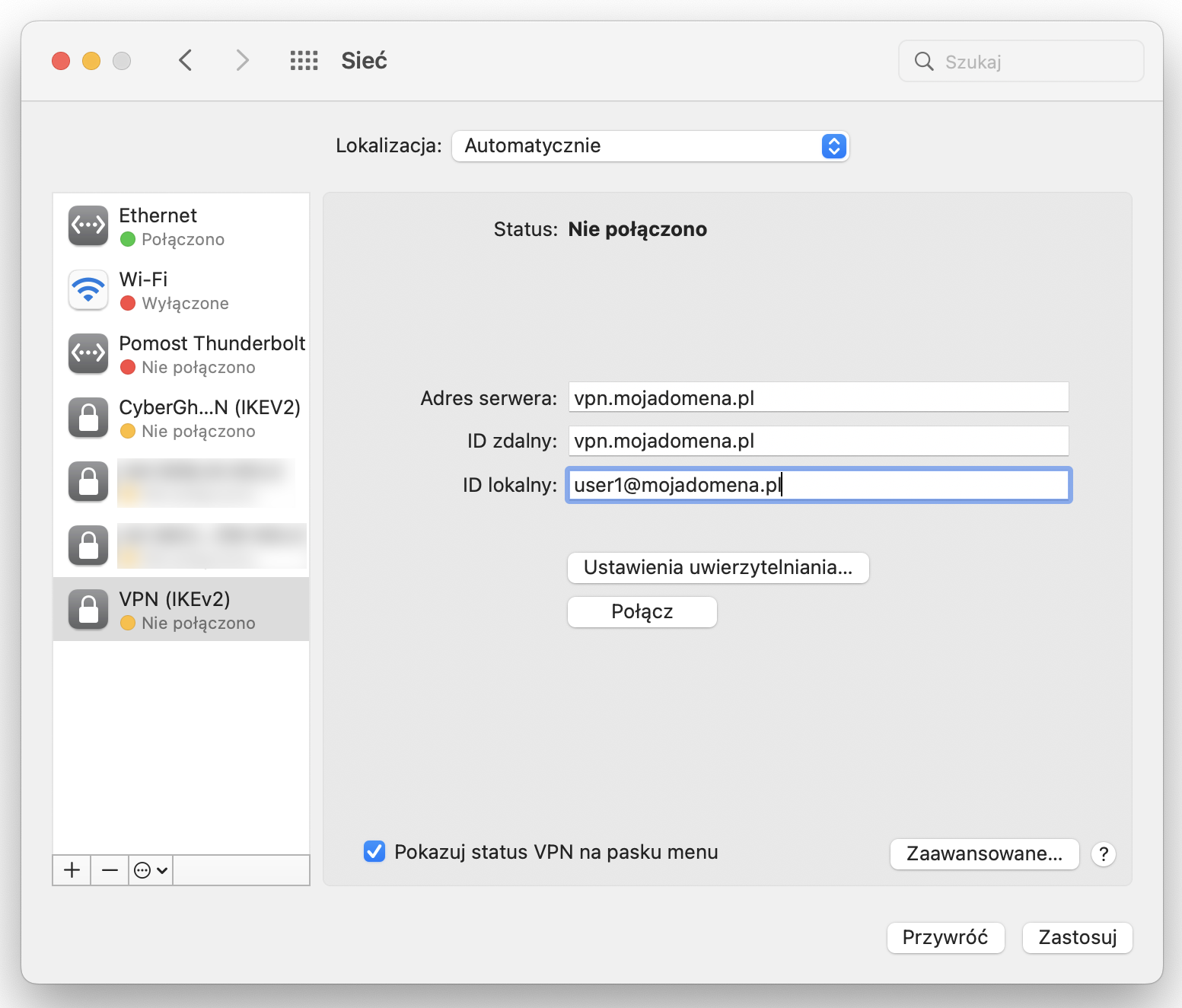

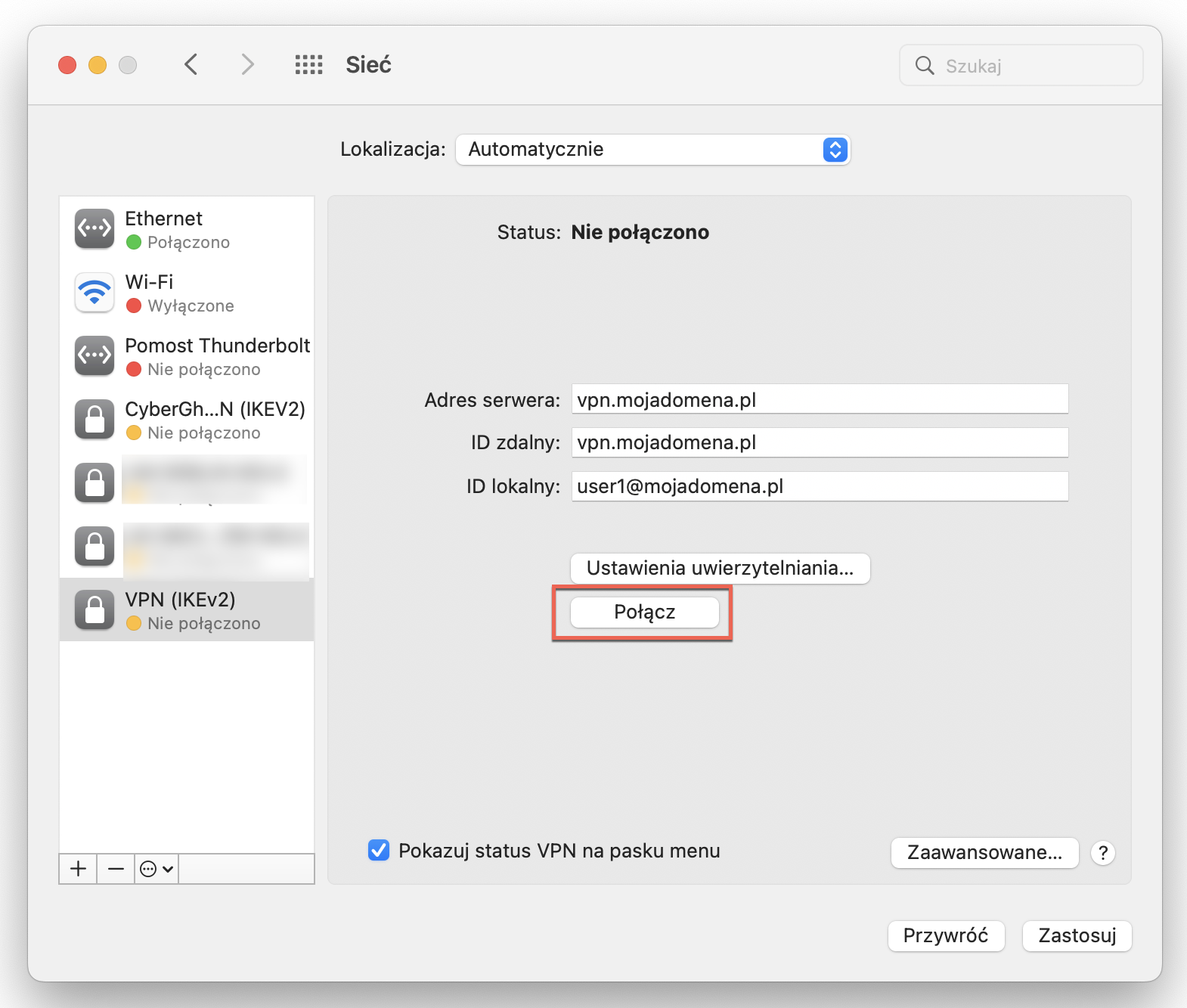

Następnie konfigurujemy połączenie, w polu Adres serwera podajemy adres IP serwera IPSEC VPN w polu ID zdalny wpisujemy identyfikator zdalny, taki jaki podaliśmy jako Lokalne ID w konfiguracji serwera. ID lokalny to identyfikator certyfikatu dla użytkownika (identyfikatorem tym jest adres email).

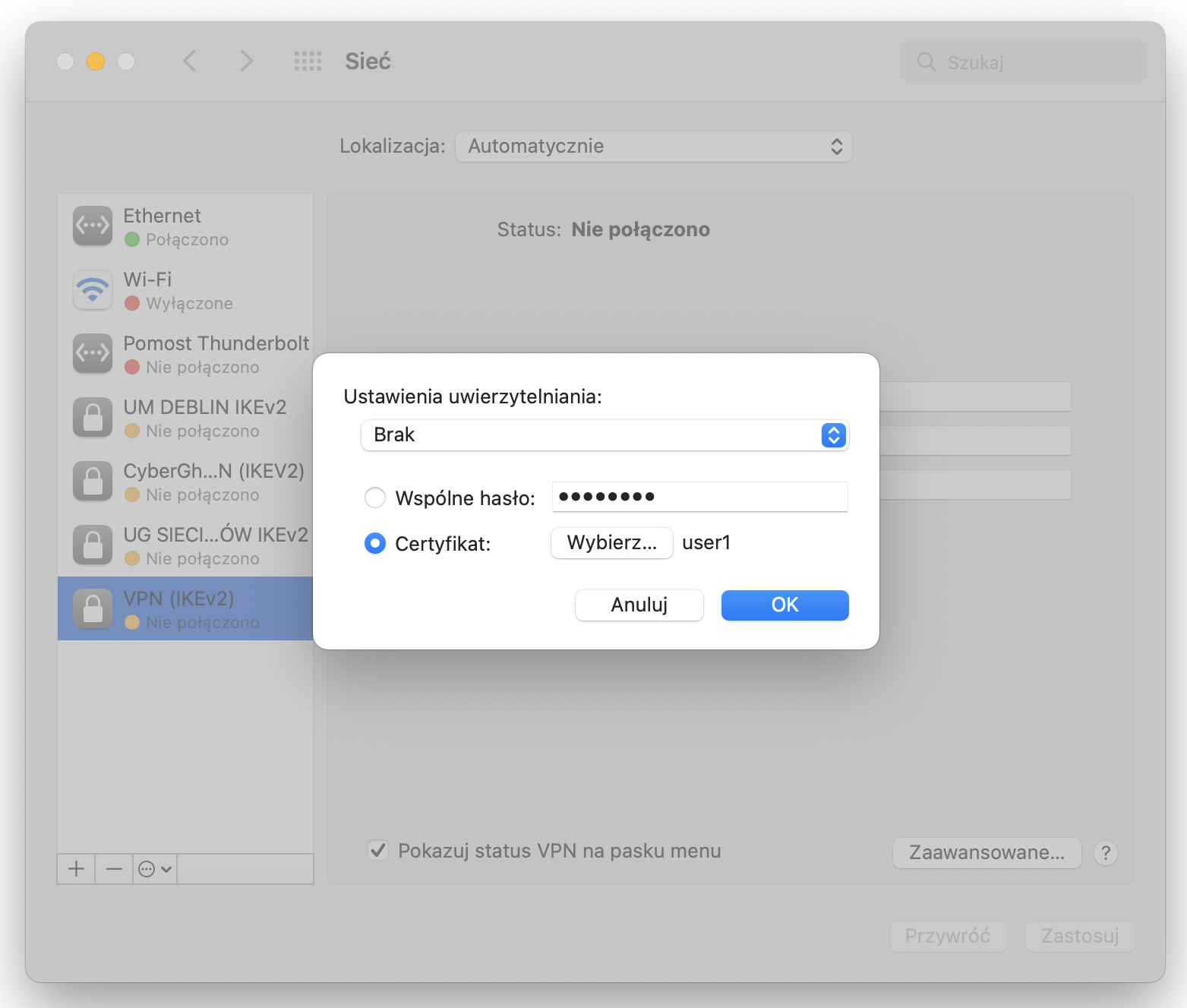

Następnie klikamy Ustawienia uwierzytelnienia:

W polu Ustawienia uwierzytelnienia wybieramy Brak. Wybieramy Certyfikat i wybieramy certyfikat naszego użytkownika. Zatwierdzamy klikając OK.

Klikamy w klawisz Połącz aby zweryfikować czy połączenie zostanie nawiązane.

| SNS Firmware: | 4.2.3 |

| MacOS: | Monterey 12.6.1 |